-

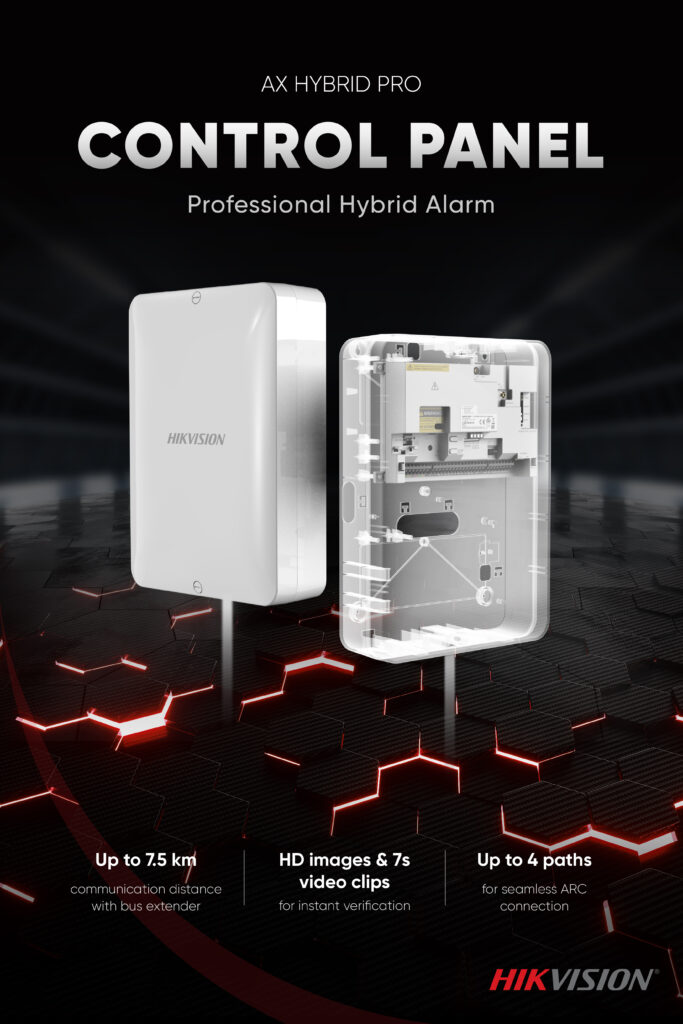

Hikvision Alarme AX Hybrid Pro

Le système d’alarme AX Hybrid PRO nouvelle génération de Hikvision allie une protection filaire fiable à une intégration transparente des périphériques sans fil pour une flexibilité accrue.

AX Hybrid PRO répond aux besoins les plus complexes des particuliers et des entreprises, notamment des petites et moyennes entreprises, des bureaux et des usines. Poursuivez votre lecture pour découvrir comment ce système unique peut s’intégrer à votre prochaine installation d’alarme.

Vérification efficace avec une flexibilité accrue

Restez informé grâce à des images HD ou des clips vidéo, grâce à la technologie IVaaS

Recevez des alertes instantanées grâce à la transmission filaire haut débit Speed-X

Gérez des scénarios plus complexes grâce à des distances de transmission ultra-longues

Protection complète avec détection filaire et sans fil

Protection flexible grâce à une large gamme de détecteurs filaires et sans fil

Profitez d’un niveau de sécurité accru : le système détecte les intrusions, les incendies et les fuites d’eau et de gaz instantanément.

Fiabilité pratique et fiable

Fiabilité accrue du système grâce à une batterie de secours offrant jusqu’à 36 heures d’autonomie

Transmissions de données sécurisées grâce à de multiples modes de communication, notamment LAN, Wi-Fi, RTC, GPRS et réseaux 3G/4G

Sauvegarde sécurisée des données grâce à la redondance de secours à 4 canaux du panneau de commande hybride

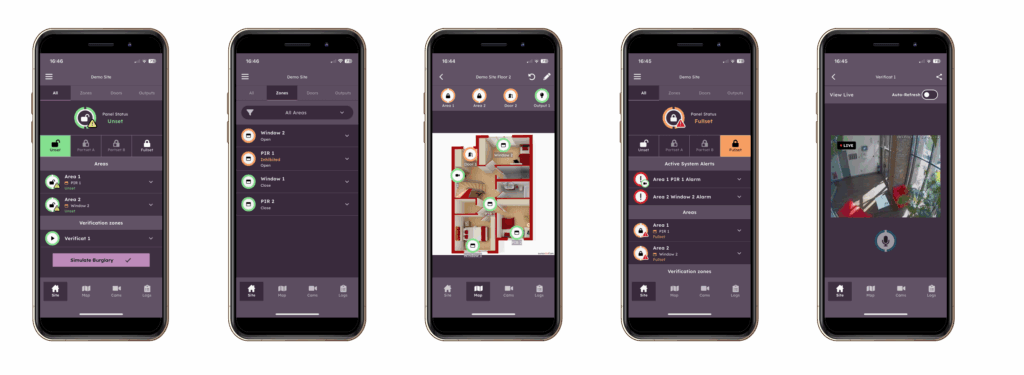

Sécurité complète grâce à des applications mobiles pratiques

Grâce à l’application Hik-Connect destinée aux utilisateurs finaux, gérez votre système d’alarme et vos autres appareils depuis un simple smartphone.

L’application Hik-Partner Pro permet aux installateurs de superviser les systèmes d’alarme et l’état des appareils, à tout moment et en tout lieu (avec l’autorisation de l’utilisateur final).

Intégration simple et transparente avec les logiciels de surveillance tiers utilisés par les centrales de télésurveillance.

-

Toute la vérité sur la Domotique – Comprendre ce qu’est un protocole

Un protocole informatique est un ensemble de règles et de conventions qui permet à des dispositifs (comme des ordinateurs, des serveurs, ou des appareils mobiles) de communiquer entre eux sur un réseau. Ces règles définissent la manière dont les données sont envoyées, reçues et traitées pour assurer une communication correcte et efficace.

Comprendre ce qu’est un protocole

Il existe plusieurs types de protocoles en fonction de leur usage, mais certains des plus courants sont :

- HTTP/HTTPS (HyperText Transfer Protocol / Secure) : Utilisé pour la communication entre un navigateur web et un serveur. HTTPS est la version sécurisée d’HTTP, chiffrant les données échangées.

- FTP (File Transfer Protocol) : Utilisé pour transférer des fichiers entre un client et un serveur.

- TCP/IP (Transmission Control Protocol / Internet Protocol) : C’est un ensemble de protocoles essentiels pour la communication sur Internet, en particulier pour la transmission de données sur des réseaux distants. TCP s’occupe de l’établissement d’une connexion fiable, et IP gère l’adressage et le routage des données.

- SMTP (Simple Mail Transfer Protocol) : Utilisé pour l’envoi de courriels.

- IMAP (Internet Message Access Protocol) et POP3 (Post Office Protocol 3) : Utilisés pour récupérer des courriels depuis un serveur.

- DNS (Domain Name System) : Permet de traduire les noms de domaine (comme « www.example.com« ) en adresses IP (comme « 192.168.1.1 »).

- DHCP (Dynamic Host Configuration Protocol) : Permet à un serveur de fournir des adresses IP à des ordinateurs ou dispositifs sur un réseau.

- ARP (Address Resolution Protocol) : Utilisé pour résoudre une adresse IP en adresse MAC sur un réseau local.

Chaque protocole a des spécifications précises qui garantissent que la communication se fait de manière cohérente et fiable entre les systèmes.

Un protocole de données électroniques désigne un ensemble de règles et de conventions permettant la transmission de données sous forme électronique entre différents systèmes ou dispositifs. Ces protocoles sont cruciaux pour assurer une communication efficace, fiable et sécurisée dans divers contextes (réseaux locaux, Internet, systèmes de messagerie, etc.).

Les protocoles de données électroniques assurent le bon fonctionnement de la communication entre les systèmes, tout en garantissant la sécurité, l’intégrité et la confidentialité des informations transmises. Chaque type de protocole a son propre rôle, et il est important de bien choisir celui qui est adapté à chaque contexte de communication (réseau, messagerie, paiement, etc.).

Voici quelques exemples de protocoles utilisés dans le cadre de la transmission de données électroniques :

1. Protocole de Communication Réseau

Ces protocoles sont utilisés pour gérer les échanges de données sur un réseau (comme Internet ou un réseau local).

- TCP/IP (Transmission Control Protocol / Internet Protocol) : Ce protocole est essentiel pour la transmission de données sur un réseau informatique. Il divise les données en paquets, les envoie sur le réseau, et assure qu’elles arrivent correctement à destination.

- UDP (User Datagram Protocol) : Un autre protocole de communication sur un réseau. Contrairement à TCP, il n’assure pas la fiabilité de la transmission, ce qui peut être utile pour des applications comme la diffusion en temps réel (ex. vidéo en streaming).

2. Protocole de Transfert de Fichiers

Ces protocoles permettent de transférer des fichiers entre deux systèmes.

- FTP (File Transfer Protocol) : Utilisé pour le transfert de fichiers entre un client et un serveur. FTP fonctionne sur une architecture client-serveur et peut être sécurisé avec FTPS.

- SFTP (Secure File Transfer Protocol) : Une version sécurisée de FTP qui utilise le protocole SSH (Secure Shell) pour chiffrer la communication.

3. Protocole de Messagerie Électronique

Ces protocoles sont utilisés pour l’envoi, la réception et la gestion des courriers électroniques.

- SMTP (Simple Mail Transfer Protocol) : Protocole utilisé pour l’envoi d’e-mails entre serveurs de messagerie.

- POP3 (Post Office Protocol 3) : Permet de récupérer les e-mails depuis un serveur. Les messages sont généralement téléchargés sur le client et supprimés du serveur.

- IMAP (Internet Message Access Protocol) : Permet de récupérer les e-mails tout en les laissant sur le serveur. Cela permet d’accéder à ses messages depuis différents appareils.

4. Protocole de Sécurité des Données

Ces protocoles sont utilisés pour assurer la confidentialité et l’intégrité des données transmises.

- SSL/TLS (Secure Sockets Layer / Transport Layer Security) : Ces protocoles cryptographiques assurent une communication sécurisée sur Internet, par exemple dans le cadre des transactions financières en ligne (HTTPS).

- IPsec (Internet Protocol Security) : Un ensemble de protocoles permettant de sécuriser les communications au niveau du protocole IP, souvent utilisé pour les réseaux privés virtuels (VPN).

5. Protocole d’Accès au Réseau

Ces protocoles sont utilisés pour gérer l’accès au réseau et l’attribution d’adresses IP.

- DHCP (Dynamic Host Configuration Protocol) : Permet d’attribuer automatiquement des adresses IP aux dispositifs d’un réseau local.

- ARP (Address Resolution Protocol) : Permet de résoudre les adresses IP en adresses MAC dans un réseau local.

6. Protocole de Gestion des Données en Temps Réel

Certains protocoles sont conçus pour les applications nécessitant des transmissions en temps réel, comme les appels VoIP ou les jeux en ligne.

- SIP (Session Initiation Protocol) : Protocole utilisé pour la gestion des sessions multimédia, comme les appels VoIP (voix sur IP).

- RTP (Real-Time Protocol) : Utilisé pour la transmission de données en temps réel, comme les flux audio ou vidéo.

7. Protocole pour les Systèmes de Paiement Électronique

Ces protocoles sont spécifiquement conçus pour sécuriser les transactions financières.

- EMV (Europay MasterCard and Visa) : Un protocole standard pour les cartes de paiement, basé sur des puces et des transactions sécurisées.

- 3D Secure : Un protocole de sécurité supplémentaire pour les paiements par carte en ligne, utilisé par des systèmes comme Visa Secure et Mastercard Identity Check.

Les protocoles domotiquesUn protocole domotique est un langage de communication standardisé utilisé pour permettre aux différents appareils d’un système domotique (capteurs, volets, lampes, thermostats, alarmes, etc.) de communiquer entre eux, souvent à travers un contrôleur central (comme une box domotique ou une passerelle).

Voici un aperçu des principaux protocoles domotiques, classés en deux grandes catégories : filaire et sans fil.

Protocoles filaires

1. KNX

- Type : Filaire (mais existe en version RF sans fil)

- Caractéristiques : Standard international (ISO/IEC 14543), très utilisé dans les bâtiments professionnels.

- Avantages : Très fiable, interopérabilité élevée, très stable.

- Inconvénients : Coût élevé, installation complexe (idéal pour construction neuve).

2. BUS/SCS (Legrand, Bticino)

- Type : Filaire

- Utilisation : Domotique résidentielle, souvent propriétaire.

- Avantage : Intégration poussée avec les équipements de la marque.

Protocoles sans fil

1. Zigbee

- Type : Sans fil (maillé)

- Fréquence : 2,4 GHz

- Avantages : Faible consommation d’énergie, réseau maillé, utilisé par Philips Hue, Ikea, Amazon (Matter), etc.

- Inconvénients : Portée limitée, sensible aux interférences Wi-Fi.

2. Z-Wave

- Type : Sans fil (maillé)

- Fréquence : 868 MHz (Europe)

- Avantages : Fiable, bon maillage, portée meilleure que Zigbee.

- Inconvénients : Moins de fabricants que Zigbee, plus cher.

3. Wi-Fi

- Type : Sans fil

- Avantages : Facile à mettre en œuvre (réseau domestique existant).

- Inconvénients : Forte consommation d’énergie, encombre le réseau.

4. Bluetooth / Bluetooth Low Energy (BLE)

- Type : Sans fil

- Utilisation : Appairage local, objets connectés à courte portée.

- Inconvénients : Pas de réseau maillé robuste comme Zigbee ou Z-Wave.

5. EnOcean

- Type : Sans fil sans batterie (auto-alimenté par énergie ambiante)

- Avantages : Écologique, sans fil ni pile.

- Utilisation : Bureaux intelligents, bâtiments écologiques.

Protocole récent : Matter

- Type : Protocole unificateur (fonctionne au-dessus de IP)

- Supporte : Ethernet, Wi-Fi, Thread

- Objectif : Standard universel soutenu par Apple, Google, Amazon, etc.

- Avantages : Interopérabilité élevée entre marques.

- Statut : En cours de déploiement (beaucoup de nouveaux appareils sont compatibles Matter).

Domotique & Interopérabilité – Comprendre et bien choisir

L’interopérabilité en domotique est la clé d’un système durable, évolutif et efficace. Cela signifie que vos objets connectés, quels que soient leur marque, type ou protocole, peuvent fonctionner ensemble harmonieusement.Qu’est-ce que l’interopérabilité en domotique ?

Interopérabilité = Capacité pour des équipements domotiques (capteurs, ampoules, thermostats, volets…) de communiquer entre eux, même s’ils sont de marques différentes.

C’est ce qui permet :

- De ne pas être enfermé dans un écosystème fermé (ex : uniquement Philips, uniquement Xiaomi…)

- De centraliser le contrôle via une interface unique

- D’ajouter des équipements à l’avenir sans tout recommencer

Les freins à l’interopérabilité

Voici les causes principales de non-interopérabilité :

❌ Problème 💬 Explication Protocoles fermés Certains fabricants créent des systèmes incompatibles avec d’autres marques. Passerelles propriétaires Une box spécifique (ex : Tuya, Lidl) n’accepte que ses propres appareils. Versions ou firmwares différents Des capteurs Zigbee non standard ne sont pas reconnus sur toutes les box. Pas de protocole universel (historiquement) Les objets connectés étaient pensés pour fonctionner seuls.

Les technologies qui facilitent l’interopérabilité

Les bons choix de protocoles et standards :

Technologie / Protocole Interopérabilité Remarques Zigbee 3.0 Bonne Fonctionne bien avec des hubs universels Z-Wave Plus Très bonne Tous les produits certifiés sont compatibles Wi-Fi (Tuya, Meross, etc.) Moyenne à faible Fortement dépendant des applis fabricants Bluetooth/BLE Faible Portée et compatibilité limitées KNX (filaire) Excellente Standard très stable pour grandes installations Matter (nouveau) Excellente (objectif) Protocole unifié en cours de déploiement

Plateformes domotiques ouvertes et interopérables

Voici les meilleurs systèmes domotiques interopérables :

Système Avantages Home Assistant Gratuit, open-source, ultra compatible (Zigbee, Z-Wave, Wi-Fi, Matter…) Jeedom Solution française, personnalisable, plugins pour tout protocole Domoticz Léger, open-source, moins complet mais interopérable SmartThings Supporte Zigbee + Z-Wave + Matter, mais cloud-dépendant HomeKit + Matter Très bon pour Apple, mais appareils certifiés requis Amazon Alexa / Google Home Bon avec Matter, mais dépend du cloud Recommandations pratiques

Pour une interopérabilité maximale, voici ce que vous pouvez faire :

- Choisir un hub universel (Home Assistant, Jeedom…).

- Utiliser des protocoles ouverts : Zigbee 3.0, Z-Wave, Matter.

- Éviter les écosystèmes fermés (Tuya sans passerelle universelle, Xiaomi sans intégration open-source…).

- Anticiper l’évolution : privilégier les produits certifiés Matter pour le futur.

L’interopérabilité en domotique

✅ Ce qu’il faut faire ❌ Ce qu’il vaut mieux éviter Choisir un protocole standard (Zigbee 3.0, Matter) Acheter des produits fermés sans support externe Utiliser un hub domotique ouvert Dépendre uniquement des applis constructeur Vérifier la compatibilité avant achat Mélanger des passerelles sans savoir les relier

Découvrez nos solutions sur Espace Domotique

-

ACRE AIC-1200 – La nouvelle centrale Radio

La centrale d’alarme anti-intrusion AIC-1200 d’Acre est la dernière-née de la gamme complète de systèmes anti-intrusion d’Acre, conçue pour protéger les entreprises, les propriétés et les actifs.

Idéal pour un usage commercial léger, ce contrôleur est doté d’une communication sans fil bidirectionnelle pour garantir une interaction fiable entre la centrale et les détecteurs sans fil. Jusqu’à 64 zones sans fil, ainsi qu’un équipement complet de détection, de contrôle et d’indication sans fil, sont les éléments clés d’un système de sécurité fiable, économique et entièrement sans fil.

L’AIC-1200 s’intègre parfaitement à Acre Intrusion Connect, une application SaaS qui fournit une plateforme puissante permettant aux professionnels de mettre en service, de configurer et de gérer l’ensemble de la gamme de contrôleurs anti-intrusion d’Acre.

Conçu pour une installation rapide, une configuration intuitive et une maintenance simplifiée, l’AIC-1200 s’impose comme la solution idéale pour les installateurs et les prestataires de services recherchant un système anti-intrusion robuste, certifié EN Grade 2 et entièrement sans fil.

L’AIC-1200, intuitif, s’appuie sur les précédents panneaux anti-intrusion d’Acre et conserve une configuration et une logique métier similaires, réduisant ainsi le besoin de formation intensive.

De plus, les propriétaires de systèmes bénéficient des dernières avancées d’Acre : ils peuvent exploiter la plateforme d’exploitation unique, l’application mobile conviviale Acre Intrusion Connect et le portail web Acre Intrusion Connect.

Cela permet aux utilisateurs d’exploiter plusieurs systèmes anti-intrusion depuis une seule interface, quel que soit le type de contrôleur utilisé… renforçant ainsi la fiabilité du système, réduisant le besoin de formation et offrant une expérience utilisateur unique.

- Centrale d’intrusion sans fil complète

- Solution tout-en-un économique

- Modem LTE-M performant

- embarqué

- Ethernet intégré

- Anti-sabotage frontal

- Mise en service facile et rapide

- Communications EN50136

- Logique de cause à effet

- Fonctions de contrôle d’accès

- Vérification audio et vidéo

- Support multilingue

- Compatible avec Acre Intrusion Connect

- Conception intuitive réduisant les besoins de formation

- Certifié EN50131 Grade 2

Applications

- Idéal pour les applications commerciales légères

- Domestique

- Petit commerce

Installateur

- Mise en service

- Serveur Web intégré /acre Intrusion Connect Pro

- Outil de configuration

- Prise en charge de plusieurs voies de communication

- USB / Ethernet

- Intégration au Cloud acre Intrusion Connect

- Accès à distance

- Maintenance

Serveur Web intégré /acre Intrusion Connect

Plateforme cloud permettant de gérer les centrales AIC-1200 à distance, avec accès à distance instantané et sécurisé pour les tâches de configuration et de maintenance, et modules de service automatisés pour recueillir l’état de santé, créer des sauvegardes et gérer les utilisateurs via une communication sécurisée et chiffrée.

Utilisateur

- Opération à distance

- Portail Web Acre Intrusion Connect

- Application mobile

- SMS

INFORMATIONS TECHNIQUES

Détails du contrôleur

- Zones : 10

- Nombre maximal de zones sans fil : 64

- Nombre de zones intégrées : 1

- Résistance de fin de ligne (EOL)

- Double 4k7 (par défaut), autres combinaisons de résistances sélectionnables

- Nombre de sorties intégrées : 1 stroboscope (courant de commutation résistif 30 VCC / 1 A),

- 2 collecteurs ouverts : sonnerie interne, sonnerie externe

- Nombre maximal de sorties : 27

- Communication IP : Oui

- Mémoire d’événements : 1 000 événements d’intrusion, 1 000 événements d’accès

- Prise en charge multilingue

- Prise en charge multilingue (anglais + 4 fichiers de langue importés) Fichiers de langues disponibles : EN, ALL, FR, ES, SV, NO, DA, FL, FI, CZ, NL, IT, TR

- Mise à jour du micrologiciel

- Mise à jour locale et à distance du contrôleur, des périphériques et des modems GSM/RTCP

- 4 calendriers

- Cause et effet : 8 déclencheurs / 8 sorties logiques

- 4 entrées virtuelles

- Temps de démarrage : < 15 s

Identifiants utilisateur

- Utilisateurs : 200

- Passes : 100

- Cartes d’accès : 200

- SMS : 32

- Mots de passe Web : 50

- Profils utilisateur : 100

Connectivité

- Serveur Web intégré

- Interface USB : 1 port USB-C (connexion PC),

- Ethernet : 1 port Ethernet (RJ45) duplex intégral 100 Mbit/s

X-BUS

- Interfaces X-BUS : 1

- Périphériques X-BUS : 11 max.

- Claviers X-BUS : 4

- Extensions de porte X-BUS : 2

- Extensions de sortie X-BUS : 2

Découvrez toute la gamme Paradox sur Espace Domotique

-

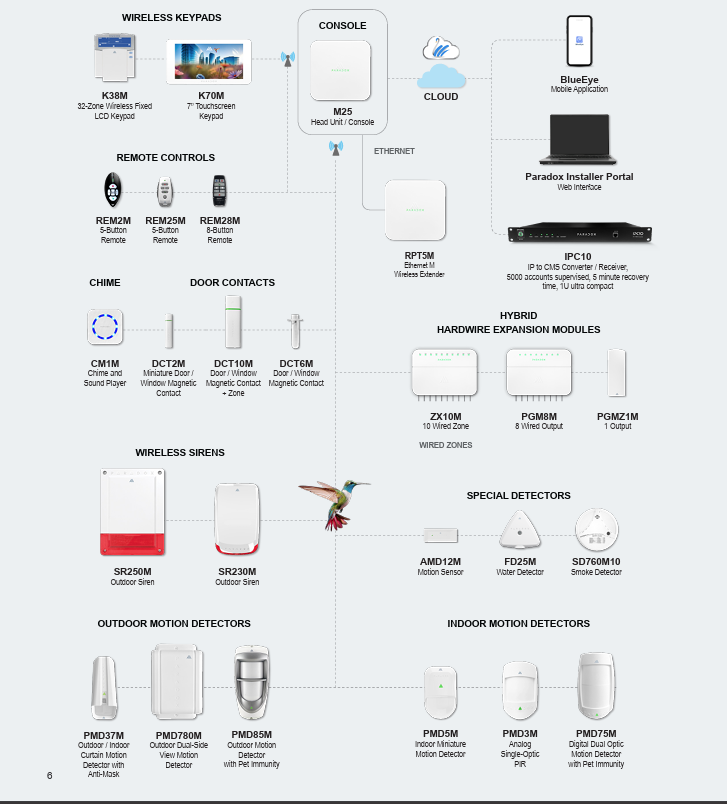

Paradox M25 – La nouvelle centrale hybride de Paradox

Paradox M25 – La nouvelle centrale hybride de Paradox

La centrale Paradox Hybride M25, variante des unités principales Paradox M, est une unité principale compacte hybride sans fil/filaire polyvalente et puissante.

La partie sans fil utilise la technologie GFSK (Gaussian Frequency Shift Keying), disponible dans les bandes 868 MHz et 914 MHz.

Il utilise des sauts de fréquence et de chiffrement avancés pour protéger contre les accès non autorisés, garantissant ainsi la sécurité des données et une connexion ultra-rapide. Puissant, mais ultra-compact et compact,

La centrale Paradox Hybride M25 offre une sécurité renforcée et fiable grâce à une véritable connexion directe, garantissant une connexion permanente grâce à des rapports directs supervisés, indépendamment du cloud ou des points de défaillance tiers.

La centrale Paradox Hybride M25 est idéal pour les maisons de taille moyenne, les entreprises et les grands appartements. Son design élégant permet une installation sécurisée et invisible partout.

Ces rapports directs prennent en charge jusqu’à quatre connexions supervisées simultanées aux récepteurs IP IPC10.

Contrairement aux systèmes basés sur le cloud, la puissante communication du système M permet une surveillance directe sans recourir au cloud, réduisant ainsi les points de défaillance potentiels.

La centrale Paradox Hybride M25 intègre un puissant contrôle de sortie programmable, permettant une activation via des réglages manuels, des événements programmés, des déclencheurs de température ou des événements système.

Le système est extensible avec des dispositifs de sécurité M sans fil, Ethernet ou filaires.

Il prend également en charge l’intégration avec la surveillance et la vérification vidéo, le contrôle d’accès et la domotique (sortie prévue en 2025).

La centrale Paradox Hybride M25 utilise des services cloud de quatrième génération avec l’écosystème d’identifiants Paradox pour un accès rapide, fiable et sécurisé au système, ainsi que l’application mobile BlueEye, le récepteur IPC10 et le portail des revendeurs/entreprises.

Cet écosystème vérifie l’identité de l’utilisateur grâce à une authentification bidirectionnelle pour une sécurité accrue.

L’installation du système est ultra-rapide et facile grâce à un seul câble RJ45 pour PoE et Ethernet, éliminant ainsi le besoin d’une alimentation séparée ou d’un câblage supplémentaire, permettant ainsi un gain de temps et d’efforts précieux.

Le Wi-Fi intégré est disponible.

La centrale Paradox Hybride M25 peut être utilisé comme canal principal ou de secours, tandis que le LTE offre un canal de communication supplémentaire pour une redondance et une fiabilité accrues.

Des nœuds sans fil ou des extensions Ethernet peuvent être ajoutés grâce à la puissante et intuitive fonction d’auto-apprentissage de Paradox.

Pour la préparation à l’installation, les installateurs peuvent scanner des codes QR ou saisir manuellement le numéro de série, garantissant ainsi une installation rapide et efficace, permettant un gain de temps précieux.

La programmation est puissante et simple, avec une interface conviviale et une configuration par application ou par logiciel PC. Tous les modules sans fil connectés à la centrale Paradox Hybride M25 sont entièrement supervisés et évolutifs, soit par liaison radio (pour les appareils sans fil), soit par Ethernet (pour les appareils réseau).

La centrale Paradox Hybride M25 est certifié CE et en cours de conformité aux normes européennes (EN) telles que EN 50131-1, EN 50131-3, EN 50131-6, EN 50131-10, EN 50136-1, EN 50136-2, Grade 2 et Classe II.

Extrêmement polyvalent :

Prend en charge les extensions sans fil, filaires et Ethernet.

Tous les périphériques du système, y compris les périphériques sans fil, sont évolutifs à distance.

Le système est entièrement évolutif, permettant des mises à niveau futures pour intégrer la surveillance vidéo et le contrôle d’accès.

Prend en charge la sauvegarde et la restauration faciles du système via l’application, simplifiant ainsi le remplacement des panneaux.

Installation facile :

Avec Ethernet mono filaire avec PoE, l’apprentissage automatique rapide pour les périphériques sans fil et Ethernet, et une interface conviviale

La centrale Paradox Hybride M25 est rapide, facile et simple à installer et à entretenir.

Technologie sans fil de pointe :

Grâce à la technologie GFSK (Gaussian Frequency Shift Keying) avec cryptage et saut de fréquence, le système assure une communication robuste et sécurisée et une transmission rapide, ainsi qu’une gestion de la puissance de transmission pour une durée de vie prolongée de la batterie.

Grande extensibilité :

La centrale Paradox Hybride M25 est conçu pour s’adapter et évoluer avec vos besoins. Son extension transparente, alimentée par Ethernet PoE, garantit une évolutivité sans tracas. Bien qu’entièrement sans fil, La centrale Paradox Hybride M25 prend également en charge les extensions filaires et sans fil (par exemple, avec les modules ZX10M et PGM8M) et une portée étendue grâce aux répéteurs Ethernet. Le système complet (disponible au troisième trimestre 2025) comprendra la vérification vidéo, le contrôle d’accès, la domotique, et bien plus encore.

Sécurité personnelle renforcée :

Grâce aux rôles utilisateur tels que Propriétaire, Maître, Utilisateur système, Maintenance et Invité, le Propriétaire et le Maître conservent le contrôle total du système. Les autres rôles utilisateurs peuvent accéder à l’application pour des connexions à distance ou au système localement via télécommandes/claviers.

La prise en charge de 128 utilisateurs maximum avec des images JPEG assignables simplifie l’identification grâce aux modules de contrôle d’accès de la série M.

Les 10 partitions et les 75 nœuds sans fil du M25 font de ce système compact une merveille d’élégance.

L’accès de l’installateur est surveillé et nécessite l’approbation préalable du propriétaire ou de l’entreprise de services.

Chaque intervention de l’installateur est signalée au propriétaire et au maître par notification push.

Puissant processus d’armement/désarmement/sortie PGM automatique :

Le système offre une fonction d’armement automatique en cas d’absence de mouvement (toutes les zones fermées) selon un calendrier, et prend en charge le désarmement automatique, le mode veille à domicile et le mode présence à désarmement. Par exemple, il peut être facilement programmé pour un armement en mode partie à 19 h, un mode veille à minuit, un mode veille à domicile à 5 h et un désarmement complet à 7 h, toute la semaine ou certains jours. Dans chaque calendrier d’armement, vous pouvez personnaliser l’état des sorties PGM pour régler les volets ou l’éclairage selon vos préférences.

Surveillance et contrôle améliorés de la température :

La centrale Paradox Hybride M25 assure la surveillance de la température avec chaque appareil sans fil, protégeant ainsi vos objets de valeur et vos sites du gel ou de la surchauffe grâce au contrôle des PGM, à la transmission de rapports au CMS, à l’envoi de notifications push et à des indications claires sur le centre de messages de l’application. Par exemple, dans les régions froides, une alerte froid peut être définie à 80 °C, alertant les utilisateurs que le chauffage ne fonctionne pas, protégeant ainsi les caves à vin du gel ou de la surchauffe, ou permettant la surveillance de la température dans les serres pour prévenir les dommages dus au gel ou à la surchauffe. Les PGM de chauffage et de climatisation sont facilement configurables. Contrôle convivial par application mobile : Surveillez et gérez votre système de sécurité où que vous soyez grâce à l’application mobile intuitive BlueEye. Restez toujours informé grâce aux notifications instantanées en cas de faille de sécurité ou d’activité inhabituelle.

Fonctionnalités

Console hybride sans fil

Sécurité, vérification vidéo, contrôle d’accès, sorties programmables

3 canaux de communication – Ethernet, Wi-Fi, LTE

PoE, consommation électrique de 10 W } 10 partitions, 128 utilisateurs, 100 zones, 128 télécommandes

Sans fil GFSK, 914 MHz ou 868 MHz, 75 nœuds par système

Périphériques sans fil et Ethernet à apprentissage automatique

Surveillance et contrôle de la température

Rapports directs et sécurisés au CMS jusqu’à 4 canaux sans dépendance au cloud

Application mobile simple et conviviale

Certifications : CE, EN 50131-3, EN 50131-6, EN 50136-1, EN 50136-2, EN 50131-5-3, FCC 15.247 Grade 2, Classe II

Découvrez toute la gamme Paradox sur Espace Domotique

-

Centrale alarme ax pro Hikvision DS-PWA96

La centrale Alarme DS-PWA96 équipée de la technologie IVaaS (Vérification des Intrus en tant que Service) de Hikvision, la série intrusion prend en charge une liaison flexible avec des caméras IP ou des PIRCAM, générant des notifications rapides aux utilisateurs finaux avec des images vidéo ou GIF.La centrale Alarme DS-PWA96est entièrement piloté par les applications et proposant une large gamme de produits à la demande, le système d’alarme anti-intrusion sans fil AX PRO offre une vidéo embarquée avec notre protocole sans fil révolutionnaire, testé pour une stabilité à toute épreuve.

IVaaS

La centrale Alarme DS-PWA96 dispos de le vérification des Intrus en tant que Service

La technologie IVaaS de Hikvision relie des systèmes de vidéoprotection et d’alarme d’intrusion auparavant séparés sur une seule plate-forme, en envoyant un clip vidéo d’événement de 7 secondes via Hik-Connect ou par e-mail pour une vérification rapide.Tri-X & CAM-X

La centrale Alarme DS-PWA96 dispose de la technologies sans fil rapides, fiables et sécurisés Tri-X et CAM-X offrent un plus haut niveau de sécurité.Elles accélèrent les installations tout en offrant la meilleure expérience pour les installateurs et leurs clients.

Conception à double puce RF

La centrale Alarme DS-PWA96 dispose de la conception à double puce garantit des canaux de communication indépendants pour éviter les interférences tout en garantissant la fiabilité et

la sécurité de la transmission des données.Scénarios d’application

La centrale Alarme DS-PWA96 couvrant un large éventail d’applications, des logements résidentielles aux petites et moyennes entreprises, la solution AX PRO peut être déployée de manière flexible, répondant aux besoins de divers scénarios.Centrale AX PRO

la centrale Alarme DS-PWA96 AX PRO est équipé de méthodes de communication Wi-Fi, LAN et GPRS /3G / 4G pour rendre le système plus stable et sécurisé. Il prend également en charge les protocoles ISUP et DC-09 pour se connecter à une plateforme tierce. Cela comprend les applications résidentielles et de bureau, commerciales, d’usine, etc.

96 entrées et sorties sans fil prises en charge

6 sirènes sans fil prises en charge

4 répéteurs sans fil pris en charge

8 claviers et badges pris en charge

48 portes-clés et balises prises en charge

32 zones prises en charge

5000 journaux d’événements